Awesome

工具说明

20210317更新说明:

1).新增v11.7版本另一条利用链-->文件上传(后台)+文件包含(后台)

相对于redis那条利用链, 可优先使用它

和其他版本一样, 获取cookie后点击"后台getshell"即可(会自动识别v11.7版本的)

通达OA综合利用工具_20210224

20210304更新说明: 不再提供已编译工具,保留源码,仅供学习交流

20210309更新说明:新增v11.7版本利用方式

20210312更新说明:

1.修改v11.7代码利用逻辑, 先获取cookie, 后利用, 原因是v11.7版本的任意用户登录漏洞并不止影响这一个版本

2.增加遍历的uid到前200个

3.修复了两个突然莫名其妙出现的BUG:

1).URL的正则匹配问题

2).auth.inc.php文件路径找不到

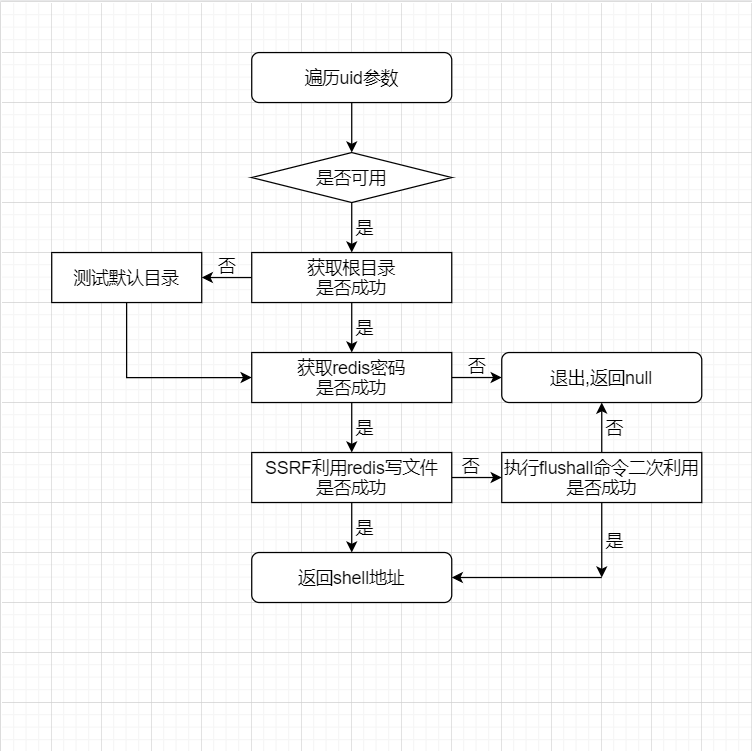

4.v11.7版本利用代码流程图<br />

--说明:

- 默认遍历1-100个uid参数, 找到某个在线用户并匹配出PHPSESSID后进入下一步.

- 根目录获取对权限有要求, 权限过低会无法访问.

- Redis写出来的文件如果脏数据过多, 会导致生成的php文件无法执行.

- 二次利用会执行flushall命令, 造成的比较明显的影响是当前用户被清下线.

5.下个版本会新增下 LoRexxar师傅 分享的v11.7版本的另一种利用方式.

https://lorexxar.cn/2021/03/03/tongda11-7rce/

以及调整下整体代码的poc利用顺序的判断逻辑, 主要是利用前对版本进行区分, 优先利用相对应的POC

这里需要准确的知道每个漏洞的影响范围, 如果有师傅清楚的, 欢迎交流, 减少我去测试得数据的时间哈哈

对源码感兴趣且有疑问的师傅也可以加我, 欢迎交流.

添加好友时记得备注下: github

另外别再问我怎么编译成jar包之类的问题...这个秘密我是不会说的

集成POC如下

任意用户登录POC: 4个 + 1个<br /> SQL注入POC: 2个<br /> 后台文件上传POC: 3个<br /> 本地文件包含POC: 2个<br /> 前台文件上传POC(非WEB目录): 1个<br /> 任意文件删除POC: 1个<br /> SSRF+Redis利用链: 1个<br />

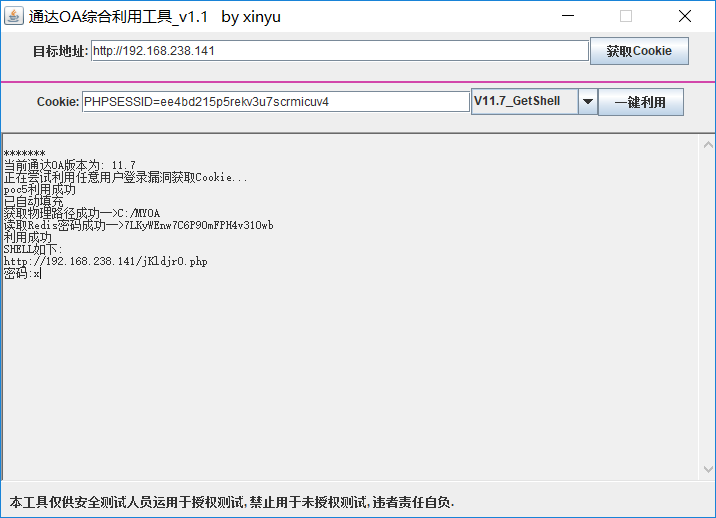

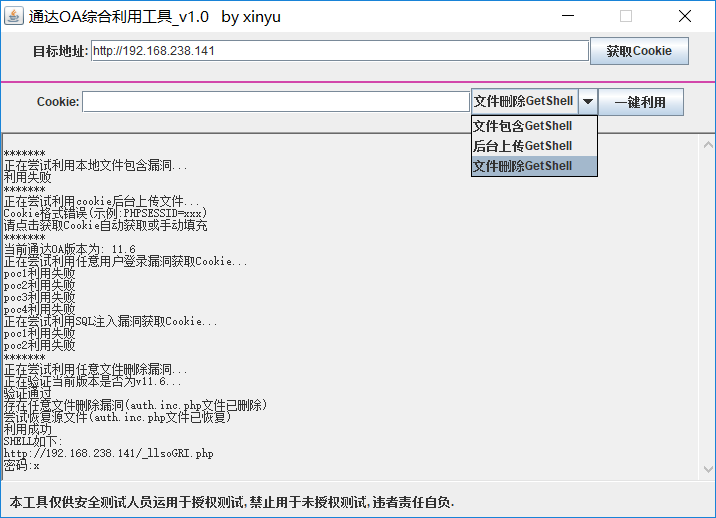

<br /> <br />工具面板截图

<br />

<br />

工具利用流程

1.优先利用本地文件包含漏洞

原因是本地文件包含漏洞, 配合前台文件上传可以直接getshell, 无需获取有效Cookie<br /><br />

2.若本地文件包含漏洞利用失败, 其次利用任意用户登录漏洞与SQL注入漏洞

这两个漏洞的利用方式集成在了"获取Cookie"按钮上<br /> 共计6个POC, 其中任意一个POC利用成功<br /> 都会自动停止, 并自动填充有效的Cookie到工具上<br /> 获取有效Cookie后, 即可选择后台文件上传一键利用<br /> 如目标存在弱口令, 可手动填写有效Cookie后配合文件上传一键利用<br /><br />

3.特定版本v11.6存在任意文件删除漏洞的利用

当目标为v11.6版本时, 一键利用即可(该漏洞利用存在一些风险).<br /> 代码实现流程如下:<br /> 1)删除auth.inc.php文件<br /> 2)上传webshell<br /> 3)上传auth.inc.php源文件<br /> 4)上传处理文件(移动auth.inc.php到原本位置,删除自身)<br /> 5)检测auth.inc.php源文件是否恢复<br /><br />

4.特定版本v11.7

先获取cookie,然后选择v11.7_getshell利用<br />

<br /> <br /> <br />本工具仅供安全测试人员运用于授权测试, 禁止用于未授权测试, 违者责任自负

<br /> <br /> <br />